De acordo com o relatório da NETSCOUT Threat Intelligence 2024, os ataques DDoS continuam crescendo em volume e frequência, ultrapassando 7,9 milhões de incidentes no primeiro semestre de 2024 (fonte: NETSCOUT Threat Intelligence Report 2024). Esse aumento reforça a importância de entender a diferença entre Blackholing e Null Routing, além das soluções ativas de mitigação de tráfego que ajudam a conter esses ataques.

Entre as opções mais conhecidas estão o Blackholing, o Null Routing e as Soluções Ativas de Mitigação de Tráfego. Apesar de muitas vezes serem confundidas, essas abordagens possuem diferenças técnicas significativas que impactam diretamente o desempenho, a disponibilidade e a estratégia de defesa das redes corporativas.

O que é o Blackholing e qual a diferença para o Null Routing?

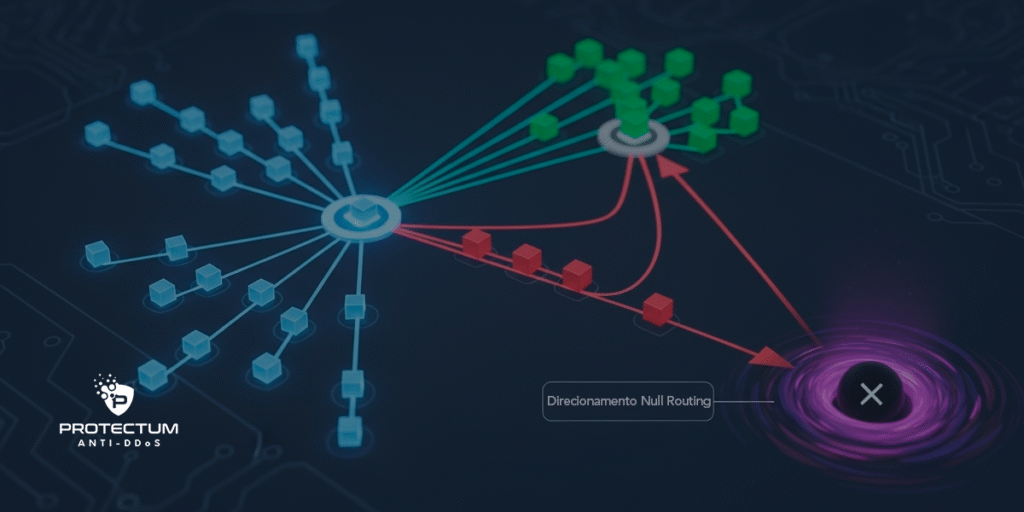

O Blackholing é uma técnica de mitigação de ataques DDoS onde ocorre o descarte de tráfego destinado a um determinado endereço IP antes de alcançar o destino. Em termos simples, configura-se o roteador para enviar todo o tráfego desse IP para um “buraco negro” da rede, onde ele é eliminado.

Toma-se esta ação normalmente quando o volume de ataque é tão alto que ameaça a estabilidade do ambiente inteiro. Assim, o tráfego para o endereço afetado é bloqueado intencionalmente para preservar a integridade do restante da rede.

Como o processo ocorre tecnicamente:

- O roteador identifica o endereço IP alvo.

- É criada uma rota de descarte que redireciona todo o tráfego desse IP para o null interface (por exemplo,

interface null0em roteadores Cisco). - Descarta-se o tráfego imediatamente após o roteamento, sem resposta ao remetente.

Vantagens: - Reduz o impacto do ataque sobre o restante da infraestrutura.

- É uma ação rápida e de fácil configuração.

- Minimiza o uso de largura de banda em casos extremos.

Limitações:

- O endereço IP afetado torna-se inacessível, inclusive para usuários legítimos.

- Não oferece filtragem seletiva nem análise de origem do ataque.

- É uma solução emergencial, não preventiva.

Devido a essas características, o Blackholing é amplamente usado por provedores e ISPs em situações críticas, mas não deve ser tratado como uma estratégia de mitigação definitiva.

Como o Null Routing se diferencia tecnicamente do Blackholing?

O Null Routing é muitas vezes confundido com o Blackholing, mas existe uma diferença importante: no Null Routing, o tráfego é redirecionado especificamente para uma rota nula configurada dentro do sistema de roteamento, e não necessariamente descartado de forma global.

Em outras palavras, o Null Route cria uma rota estática de descarte controlada, o que permite aplicar filtros ou condições mais específicas, como origem, protocolo ou porta. Essa granularidade permite uma resposta um pouco mais direcionada que o Blackholing tradicional.

Como o Null Routing atua:

- É configurada uma rota estática (

ip route <alvo> null0). - Realiza-se o envio do tráfego ao destino nulo dentro do roteador.

- Pode ser combinado com ACLs (Access Control Lists) para refinar o controle.

Vantagens: - Permite descartar apenas tráfego específico, sem afetar toda a rede.

- Automatização com scripts ou integrações de mitigação.

- É eficiente contra ataques de menor escala ou focados em um único alvo.

Limitações:

- Ainda causa indisponibilidade parcial do serviço.

- Requer configuração manual em muitos ambientes.

- Não é capaz de distinguir tráfego malicioso de tráfego legítimo de forma autônoma.

Segundo a documentação técnica da Cisco Networking Academy (fonte: Cisco Networking Academy), o Null Routing é eficaz como resposta imediata, mas insuficiente contra ataques distribuídos de alta intensidade.

O que são soluções ativas de mitigação de tráfego?

As Soluções Ativas de Mitigação de Tráfego representam o avanço natural das estratégias anteriores. Diferentemente do Blackholing e do Null Routing, elas analisam, filtram e redirecionam o tráfego em tempo real com base em políticas automatizadas, inteligência de ameaças e aprendizado de máquina.

Essas soluções operam geralmente em dois níveis: camada local, dentro da infraestrutura do cliente, e camada em nuvem, por meio de provedores especializados. Esse modelo híbrido permite escalar rapidamente a defesa sem comprometer a disponibilidade.

Componentes técnicos comuns:

- Sensores de rede para coleta de fluxo (NetFlow, sFlow ou IPFIX).

- Sistemas de detecção e classificação de tráfego.

- Scrubbing centers responsáveis por limpar o tráfego malicioso.

- Mecanismos de automação que acionam redirecionamentos dinâmicos.

Vantagens:

- Mantêm o serviço disponível durante o ataque.

- Diferenciam tráfego legítimo e malicioso.

- Permitem visibilidade detalhada e relatórios pós-incidente.

Limitações:

• Exigem investimento inicial maior.

• Demandam integração com roteadores, firewalls e sistemas de alerta.

Um estudo da Gartner Research (2024) aponta que organizações com mitigação ativa têm 68% menos tempo médio de indisponibilidade do que as que dependem apenas de métodos passivos (fonte: Gartner DDoS Protection Report 2024).

Tabela comparativa técnica

| Critério | Blackholing | Null Routing | Soluções Ativas de Mitigação |

|---|---|---|---|

| Tipo de ação | Descarte total do tráfego | Descarte controlado | Filtragem e limpeza de tráfego |

| Impacto sobre usuários legítimos | Total | Parcial | Mínimo |

| Nível de automação | Manual | Parcial | Automático |

| Análise de tráfego | Inexistente | Limitada | Avançada |

| Tempo de resposta | Instantâneo | Rápido | Imediato e contínuo |

| Escalabilidade | Alta, porém destrutiva | Média | Alta e eficiente |

| Recomendação de uso | Situações críticas e emergenciais | Ataques específicos e controláveis | Estratégia contínua de proteção |

Soluções Ativas e a diferença entre Blackholing e Null Routing na prática

A escolha entre Blackholing, Null Routing e Mitigação Ativa depende do nível de maturidade da rede, do volume de tráfego e dos requisitos de disponibilidade.

- Se a prioridade é proteger o ambiente em uma situação de emergência extrema, o Blackholing ainda é útil.

- Para bloquear ataques pontuais de forma mais controlada, pode-se adotar o Null Routing temporariamente.

- Porém, se o objetivo é manter a operação estável durante ataques sem interromper o serviço, as Soluções Ativas de Mitigação são a melhor escolha.

A Protectum recomenda que empresas e provedores combinem camadas de defesa, adotando monitoramento proativo e mitigação automatizada como parte integrante da infraestrutura de rede.

Conclusão

A diferença técnica entre Blackholing, Null Routing e Mitigação Ativa vai além da configuração. Cada uma representa um nível de maturidade em segurança de rede, e entender essas diferenças é essencial para evitar decisões que podem comprometer a disponibilidade do serviço.

Enquanto as soluções passivas apenas reagem, as estratégias ativas garantem continuidade e visibilidade, preparando a rede para qualquer cenário de ataque.

Se você quer avaliar o nível de proteção do seu ambiente e identificar qual abordagem é mais adequada à sua realidade, entre em contato com nossos especialistas.